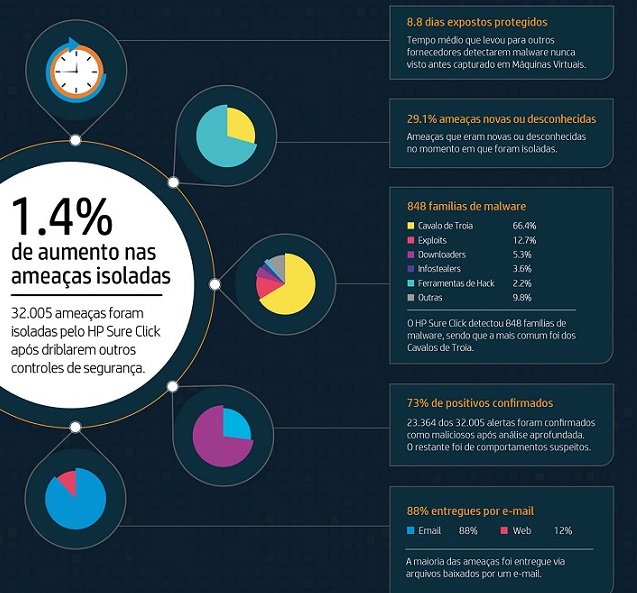

A HP Inc. (NYSE: HPQ) apresenta seu novo relatório trimestral de ameaças cibernéticas, intitulado Quarterly Threat Insights Report, que faz uma análise de ataques reais cometidos contra clientes ao redor do mundo. O estudo descobriu que 29% dos arquivos de malware capturados eram desconhecidos antes* – devido ao uso disseminado de packers e técnicas de ofuscação pelos criminosos, na tentativa de escapar da detecção. É estimado que 88% do malware foi entregue por e-mail, diretamente nas caixas de entrada dos usuários, em muitos casos driblando filtros de gateway. Em média, levou 8,8 dias para as ameaças serem identificadas pelo código hash pelas ferramentas antivírus – dando aos hackers uma vantagem de mais de uma semana para avançar em suas campanhas.

redor do mundo. O estudo descobriu que 29% dos arquivos de malware capturados eram desconhecidos antes* – devido ao uso disseminado de packers e técnicas de ofuscação pelos criminosos, na tentativa de escapar da detecção. É estimado que 88% do malware foi entregue por e-mail, diretamente nas caixas de entrada dos usuários, em muitos casos driblando filtros de gateway. Em média, levou 8,8 dias para as ameaças serem identificadas pelo código hash pelas ferramentas antivírus – dando aos hackers uma vantagem de mais de uma semana para avançar em suas campanhas.

O relatório fornece uma visão exclusiva do comportamento do malware quando ele está à solta, pois – ao contrário de outras ferramentas de segurança de endpoint, que buscam prevenir ou intervir em um ataque – o HP Sure Click deixa o malware rodar, induzindo-o a executar enquanto captura a cadeia completa de infecção dentro de máquinas microvirtuais isoladas. Essa abordagem de segurança realizada no hardware torna o malware inofensivo e mantém os usuários seguros.

“Este relatório destaca as deficiências das proteções tradicionais, que dependem da detecção para bloquear malware“, explica o Dr. Ian Pratt, chefe global de Segurança para Sistemas Pessoais da HP Inc. “Os criminosos têm reiteradamente encontrado novos jeitos de contornar ferramentas tradicionais baseadas na detecção, tornando mais importante do que nunca que as organizações apliquem princípios de design confiança zero em sua arquitetura de segurança.”

As principais ameaças isoladas pelo HP Sure Click incluem:

- Exploits de navegadores que levam ao FickerStealer: Campanha maliciosa que usava erros de digitação em domínios de serviços populares de mensagem instantânea. Os visitantes eram redirecionados a sites com o kit de exploit RigEK, que tentava explorar vulnerabilidades do navegador e seus plugins a fim de infectar o PC dos visitantes com o FickerStealer, malware de roubo de informações.

- Iscas disfarçadas de notificação de entrega que faziam os usuários permitirem a entrada de RATs: Um novo criador de malware para o Office, chamado APOMacroSploit, era usado para atingir vítimas com campanhas de spam imitando notificações de entrega, levando-as a abrir anexos XLS transformados em armas e, por fim, permitindo a instalação do cavalo de Troia BitRAT por acesso remoto nos computadores.

- A volta do ZLoader: Houve aumento nas atividades do cavalo de Troia bancário ZLoader, com uma combinação de técnicas – inclusive documentos de Word se passando por notas fiscais de farmácia que rodavam macros maliciosos só depois que o documento era fechado.

- A arte de despistar com DOSfuscation: No último surto de atividades do Emotet antes de ele ser derrubado, em janeiro 2021, seus operadores modificavam o gerenciador de downloads usando técnicas de DOSfuscation para tornar sua ofuscação mais complexa. O downloader também gerava uma mensagem de erro quando aberto, ajudando a evitar que os usuários suspeitassem quando os documentos maliciosos não se comportavam conforme o esperado.

- Sequestro de thread de e-mail de alvos governamentais: O HP Sure Click deteve sequestros de thread contra órgãos governamentais na América Central, onde dados de e-mail roubados eram usados para a criação de iscas convincentes de phishing para distribuição do Emotet.

“O crime cibernético oportunista não mostra qualquer sinal de desaceleração”, comenta Alex Holland, analista sênior de malware da HP Inc. “Os cibercriminosos têm explorado kits baratos de ‘malware como serviço’, que estão se proliferando em fóruns clandestinos. Kits como o APOMacroSploit, que surgiu no quarto trimestre de 2020, podem ser comprados por até US$ 50, o que ilustra como é fraca a barreira contra crimes cibernéticos oportunistas. Também temos visto que os agentes de ameaças fazem experiências contínuas com técnicas de entrega de malware para melhorarem suas chances de se ancorarem nas redes. As técnicas de execução mais efetivas que vimos no quarto trimestre de 2020 envolviam tecnologias antigas, como macros do Excel 4.0, que muitas vezes oferecem pouca visibilidade às ferramentas de detecção”, completa Holland.

Outros resultados importantes do estudo incluem:

- Cavalos de Troia representaram 66% das amostras de malware analisadas, em grande parte impulsionados por campanhas de spam maliciosas que distribuíam o malware Dridex, cuja prevalência aumentou 239%, segundo postagem recente no blog da HP.

- 88% dos arquivos de malware detectados foram entregues por e-mail – sendo que as iscas mais comuns foram notas fiscais falsas anexadas –, enquanto os downloads na web foram responsáveis pelos outros 12%.

- Os tipos mais comuns de anexo malicioso foram: documentos (31%), arquivos (28%), planilhas (19%) e arquivos de execução (17%).

- Arquivos maliciosos executáveis cresceram 12%, com CVE-2017-11882 – uma falha de corrupção da memória no editor de equações do Microsoft Office – respondendo por quase três quartos dos exploits isolados pelo HP Sure Click.

- Um aumento de 12% nos malware que exploram a falha CVE-2017-0199, comumente usada para rodar scripts maliciosos para instalação de malware quando o usuário abre um documento do Office.

“No quarto trimestre, os invasores trocaram os documentos de Word por arquivos executáveis a fim de entregar RATs. Houve um aumento nas campanhas de e-mails maliciosos contra usuários alemães usando o Agent Tesla e RATs do Formbook, que entravam como executáveis anexos em e-mails”, continua Holland. “O maior aumento foi das campanhas de Dridex, tipicamente usadas para implantação de ransomware. No final das contas, qualquer invasor que se ancorar em um endpoint é um mau sinal – ele pode usar esse acesso para roubar credenciais, movimentar-se lateralmente entre sistemas, exfiltrar dados ou vender esse acesso a outros criminosos cibernéticos –, então isso gera um risco imenso para as empresas”.

“A cada nova variante de malware criada pelos hackers, eles têm alguns dias de vantagem para tirar proveito de suas campanhas, infectando máquinas antes que as ferramentas de detecção os alcancem. Com a automação, esse processo está mais fácil do que nunca”, continua Pratt.

“Tentar detectar toda e qualquer ameaça é inútil, pois alguma sempre vai escapar na rede”, acrescenta Pratt. “A melhor defesa cibernética é a capacidade de isolar riscos no endpoint por meio da microvirtualização. Esse tipo de isolamento baseado no hardware acaba com a oportunidade de o malware danificar o PC anfitrião – mesmo que seja um malware novo – porque não depende de um modelo de segurança ‘detectar para proteger’. Com a segurança sendo erguida no nível do hardware, os dispositivos podem ajudar a proteger os usuários e se recuperar de ataques automaticamente, melhorando a resiliência empresarial. Dessa forma, as empresas podem seguir fazendo o que fazem melhor, com a segurança de saber que seus usuários e dados estão protegidos”.

Sobre os dados

Estes dados foram coletados nas máquinas virtuais do Sure Click de clientes HP entre outubro e dezembro de 2020.